Les révélations de Snowden ont visiblement été un choc pour plusieurs et suscitent encore les passions. Cette réaction peut s’expliquer en partie par la façon dont la divulgation des documents de la NSA fut pratiquée (quelque chose que j’ai mentionné dans ce billet, le plus populaire de l’histoire de mon jeune blogue), mais aussi tout simplement par le peu d’intérêt général que les gens ont pour les enjeux de sécurité nationale, en dehors évidemment des grandes manchettes. Je crois parfaitement sincères les gens qui remercient Snowden de les avoir renseignés sur certaines pratiques « illégales » des états-nations. Je pense aussi que cet aveu en dit plus long sur leur propre culture personnelle que sur la moralité des États-Unis ou tout autre pays d’envergure qui s’adonnent à des activités d’espionnage en apparence pas trop catholique, parfois au détriment d’autres pays perçus comme alliés.

Les révélations de Snowden ont visiblement été un choc pour plusieurs et suscitent encore les passions. Cette réaction peut s’expliquer en partie par la façon dont la divulgation des documents de la NSA fut pratiquée (quelque chose que j’ai mentionné dans ce billet, le plus populaire de l’histoire de mon jeune blogue), mais aussi tout simplement par le peu d’intérêt général que les gens ont pour les enjeux de sécurité nationale, en dehors évidemment des grandes manchettes. Je crois parfaitement sincères les gens qui remercient Snowden de les avoir renseignés sur certaines pratiques « illégales » des états-nations. Je pense aussi que cet aveu en dit plus long sur leur propre culture personnelle que sur la moralité des États-Unis ou tout autre pays d’envergure qui s’adonnent à des activités d’espionnage en apparence pas trop catholique, parfois au détriment d’autres pays perçus comme alliés.

Les relations internationales sont souvent vues avec un brin de naïveté qui s’est accentué avec la Pax America. En été 2013, alors que Greenwald publiait ses premiers articles, plusieurs se demandaient ouvertement pourquoi les États-Unis voyaient d’un si mauvais oeil le fait que Snowden aille se réfugier en Russie. Ne sont-ils pas nos amis? La guerre froide n’est-elle pas terminée? À la lumière de la révolution Ukrainienne et de tout ce qui en a découlé, une telle question ne se pose plus, mais il y a un an, c’était les professionnels qui se faisaient traiter d’ignorants et de machiavélique pour remettre en doute le narratif présenté par Snowden.

Les pays modernes, même les plus démocratiques, ont encore des adversaires. Ces adversaires peuvent avoir des objectifs incompatibles avec les leurs. La nécessité des états-nations de se doter des outils nécessaires à l’exécution de leur politique étrangère n’est pas magiquement disparue.

C’est d’ailleurs ce que beaucoup de commentateurs ont encore de la difficulté à comprendre. On critique – souvent avec raison – les activités des agences d’écoute électronique (comme la NSA, ou le CSE chez nous au Canada) lorsqu’elles sont pratiquées sur leurs propres citoyens à cause des risques d’abus. Mais dès que l’analyse se tourne vers les activités traditionnelles de ces agences (l’espionnage étranger), c’est le dérapage au nom du droit absolu et universel à la vie privée.

Ce genre d’appel à la pureté idéologique, sans aucune perspective historique et concrète, est emmerdant et ne peut que générer de fausses attentes. Ceux qui retiennent leur souffle en exigeant le démantèlement de ces institutions vont attendre très longtemps. Bien au contraire, tout indique que nous assisterons à une croyance des activités reliées à l’exploitation de l’univers électronique; la surveillance de cibles étrangères, le vol d’information sensible, jusqu’à l’utilisation de logiciels malveillants visant à saboter des installations informatiques.

Du point de vue des nations, ces outils et techniques modernes s’inscrivent parmi l’ensemble des moyens qu’ils se dotent pour faire avancer leur politique étrangère. Il y en a évidemment bien d’autres. La diplomatie en est un. L’invasion militaire en est un autre. Personne de sensible n’est pour la guerre, avec ses morts et sa destruction. Mais tout aussi rares sont les gens qui prôneraient, avec sérieux, le démantèlement des institutions militaires de leur pays. Autant les conflits armés sont quelques choses de répréhensible, autant aucun gouvernement sérieux ne proposerait de carrément empêcher son propre pays d’y recourir. Il y a une différence fondamentale entre la théorie idéologique, et la volonté pratique qu’ont les états de se munir de moyens leur permettant d’établir un rapport de force avec leurs compétiteurs. La même logique s’applique aux activités des agences de renseignement. Alors que l’informatique et les communications prennent de plus en plus d’importance dans le monde, les états sont amenés à investir de plus en plus dans ces pratiques, sous peine de voir leurs compétiteurs les dépasser dans ce nouveau champ de bataille. Vous pouvez y voir une nouvelle course aux armements; à bien des égards, c’est le cas.

Ces nouveaux outils et techniques ont d’énormes avantages par rapport aux moyens plus traditionnels et sanglants d’imposer son point de vue. Tout comme on s’attendra toujours d’une nation qu’elle privilégie la diplomatie avant tout chose, je crois qu’il est tout aussi souhaitable de voir les nations tenter de régler leurs différents par l’espionnage d’une puissance étrangère, voir le sabotage électronique d’une infrastructure, plutôt que par les bombardements, les morts et la destruction. Et le plus fascinant, c’est qu’il existe déjà un excellent exemple de cela.

En 2010, des entreprises de sécurité informatiques ont annoncé la découverte d’un virus, appelé Stuxnet, à bien des égards unique et révolutionnaire, et dont la grande sophistication laissant entendre qu’un une organisation aux poches profondes en était l’instigateur. L’enquête a permis de découvrir que ce virus, très probablement conçu conjointement par les experts américains et israéliens, avait été spécialement conçu pour s’attaquer aux centrifugeuses iraniennes utilisées pour l’enrichissement d’uranium. De ce que nous en savons, Stuxnet et ses dérivés ont été utilisés avec succès, ce qui a ralenti le programme nucléaire iranien.

On peut critiquer ici l’ingérence de ces deux pays dans les affaires internes de l’Iran, mais on peut difficilement prétendre que l’utilisation de Stuxnet au lieu de moyens plus meurtrier n’a pas été quelque chose de bien. De nombreuses rumeurs faisaient état des pressions israéliennes qui voulaient coûte que coûte bombarder les installations nucléaires de l’Iran, avec toutes les conséquences que cela pouvait représenter. Entre les deux scénarios, je sais celui que je préconiserais.

Depuis, l’Iran a élu un nouveau premier ministre plus modéré que l’ancien. Les Iraniens auraient-ils voté ainsi s’ils se remettaient d’un bombardement? Des discussions multilatérales ont été entamées entre les pays impliqués pour tenter de dénouer la question nucléaire par les moyens diplomatiques. Je n’ai aucune idée si elles vont aboutir, mais je doute qu’elles aient pu avoir lieu si les deux pays se relevaient d’un conflit armé.

Il y en aura évidemment toujours qui prétendent critiquer les moyens, mais qui en ont en fait contre le principe même d’une politique étrangère. À les écouter, les pays ne devraient tout simplement pas être en mesure d’influencer ou d’imposer leurs préférences sur leurs voisins, quels qu’ils soient. Je n’ai pas de réponses faciles pour ces gens, sauf leur dire qu’ils risquent de trouver fastidieuse la lecture de ce blogue.

Face à ces premiers succès de l’espionnage et des attaques informatiques, et voyant la sophistication des moyens et la valeur des cibles augmentant d’année en année, il est bien évident pourquoi les états ne sont pas prêts à abandonner ce genre de pratiques de sitôt. Cela ne veut pas dire que nous devons être cyniques et tolérer sans broncher les problèmes que ces nouvelles techniques nous causeront. Mais il faut aussi apprendre à choisir nos batailles. Et celle de l’espionnage étrangé est perdue d’avance. On l’appelle le deuxième plus vieux métier du monde, et ce n’est pas parce qu’il repose de plus en plus sur des moyens informatiques que cela est appelé à changer.

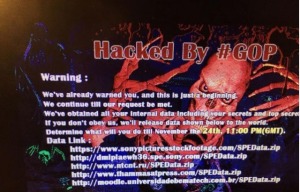

Dans la foulée du piratage informatique de Sony Picture mentionné dans mon dernier billet, on apprend maintenant que l’entreprise a décidé de répliquer en effectuant une attaque distribuée de déni de service (DDOS) sur plusieurs serveurs utilisés par les pirates pour divulguer l’information volée.

Dans la foulée du piratage informatique de Sony Picture mentionné dans mon dernier billet, on apprend maintenant que l’entreprise a décidé de répliquer en effectuant une attaque distribuée de déni de service (DDOS) sur plusieurs serveurs utilisés par les pirates pour divulguer l’information volée.